Stell dir vor, du könntest deine digitale Welt mit einem unsichtbaren Schutzschild umgeben, deine Daten vor unbefugtem Zugriff bewahren und mit einem ruhigen Gewissen die Vorzüge der modernen Technologie genießen. Mit dem LETSTRUST TPM (Trusted Platform Module) wird diese Vision Wirklichkeit. Es ist mehr als nur ein Chip; es ist dein persönlicher digitaler Wächter, der im Hintergrund agiert, um deine Privatsphäre und Sicherheit zu gewährleisten. Entdecke, wie LETSTRUST TPM dein digitales Leben verändern kann!

Was ist LETSTRUST TPM?

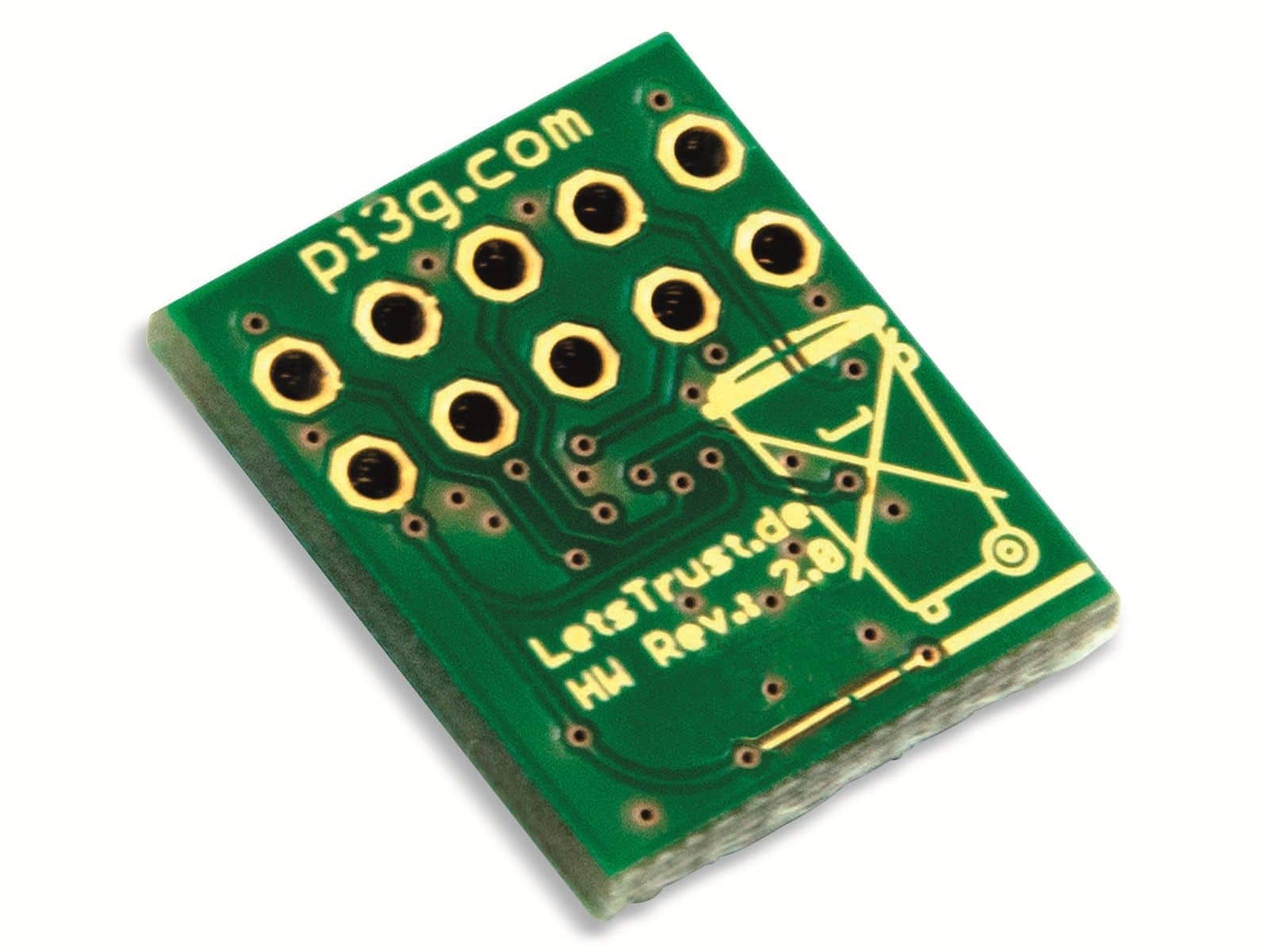

Das LETSTRUST TPM ist ein kleiner, aber unglaublich leistungsstarker Sicherheitschip, der auf der Hauptplatine deines Computers oder Laptops verbaut ist. Es fungiert als Hardware-basierter Tresor, der kryptografische Schlüssel, Passwörter und Zertifikate sicher verwahrt. Im Gegensatz zu Software-basierten Lösungen bietet das TPM einen deutlich höheren Schutz, da die sensiblen Daten in einer isolierten Umgebung gespeichert werden, die vor Software-Angriffen und Manipulationen geschützt ist. Kurz gesagt, LETSTRUST TPM ist dein persönlicher Bodyguard für sensible Daten!

Das LETSTRUST TPM arbeitet nach dem Prinzip der „Root of Trust“. Das bedeutet, dass es als vertrauenswürdige Basis für alle Sicherheitsfunktionen des Systems dient. Es überprüft die Integrität des Betriebssystems und der Firmware während des Bootvorgangs, um sicherzustellen, dass keine bösartige Software geladen wird. Dadurch wird ein sicherer Start gewährleistet und die Grundlage für eine vertrauenswürdige Computerumgebung geschaffen.

Denke an das LETSTRUST TPM als den Safe in deinem digitalen Haus. Hier bewahrst du deine wertvollsten Besitztümer auf: deine Passwörter, deine Finanzdaten, deine persönlichen Dokumente. Und nur du hast den Schlüssel zu diesem Safe. Das LETSTRUST TPM sorgt dafür, dass niemand unbefugt auf diese Daten zugreifen kann, selbst wenn dein Computer in die falschen Hände gerät.

Die Vorteile von LETSTRUST TPM im Detail

Das LETSTRUST TPM bietet eine Vielzahl von Vorteilen, die dein digitales Leben sicherer und komfortabler machen. Hier sind einige der wichtigsten Vorteile im Überblick:

Verbesserter Schutz vor Angriffen

In der heutigen digitalen Welt sind wir ständig Bedrohungen ausgesetzt: Viren, Malware, Phishing-Angriffe und Hacker, die unsere Daten stehlen oder unsere Systeme manipulieren wollen. Das LETSTRUST TPM bietet einen robusten Schutzwall gegen diese Angriffe, indem es:

- Die Integrität des Systems überprüft: Vor dem Start des Betriebssystems überprüft das TPM, ob alle Systemdateien unverändert und authentisch sind. Wenn eine Manipulation festgestellt wird, wird der Startvorgang gestoppt, um zu verhindern, dass bösartige Software geladen wird.

- Kryptografische Schlüssel sicher verwahrt: Das TPM speichert deine kryptografischen Schlüssel in einer isolierten Umgebung, die vor Software-Angriffen geschützt ist. Dadurch wird verhindert, dass Hacker deine Schlüssel stehlen und deine Daten entschlüsseln können.

- Manipulationen erschwert: Das TPM ist hardwarebasiert und daher schwerer zu manipulieren als Software-basierte Sicherheitslösungen. Selbst wenn ein Angreifer physischen Zugriff auf deinen Computer hat, ist es schwierig, das TPM zu umgehen oder zu deaktivieren.

Stell dir vor, du bist ein Reisender, der seine Wertsachen in einem sicheren Safe im Hotelzimmer aufbewahrt. Das LETSTRUST TPM ist wie dieser Safe für deine digitalen Wertsachen. Es schützt deine Daten vor Diebstahl und Manipulation, selbst wenn dein Computer kompromittiert wird.

Sichere Passwörter und Anmeldedaten

Passwörter sind das A und O der digitalen Sicherheit. Doch leider sind viele Passwörter schwach oder werden mehrfach verwendet, was sie zu einem leichten Ziel für Hacker macht. Das LETSTRUST TPM kann dir helfen, deine Passwörter sicherer zu verwalten, indem es:

- Die sichere Speicherung von Passwörtern ermöglicht: Das TPM kann Passwörter und andere Anmeldedaten sicher verschlüsseln und speichern. Dadurch werden sie vor unbefugtem Zugriff geschützt, selbst wenn dein Computer gehackt wird.

- Die Verwendung von Hardware-basierten Schlüsseln unterstützt: Anstatt ein Passwort einzugeben, kannst du dich mit einem Hardware-basierten Schlüssel (z. B. einem USB-Token oder einer Smartcard) anmelden, der vom TPM unterstützt wird. Dies bietet einen deutlich höheren Schutz vor Phishing-Angriffen und Keyloggern.

- Die Zwei-Faktor-Authentifizierung vereinfacht: Das TPM kann als zweiter Faktor bei der Authentifizierung verwendet werden. Dies bedeutet, dass du neben deinem Passwort noch einen zusätzlichen Code eingeben musst, der vom TPM generiert wird. Dadurch wird dein Konto noch sicherer.

Denke an das LETSTRUST TPM als deinen persönlichen Passwort-Manager, der deine Passwörter sicher verwahrt und dich vor Phishing-Angriffen schützt. Du kannst dich entspannt zurücklehnen und dich darauf verlassen, dass deine Anmeldedaten sicher sind.

Datenschutz und Privatsphäre

Der Schutz deiner Privatsphäre ist in der heutigen digitalen Welt wichtiger denn je. Das LETSTRUST TPM kann dir helfen, deine persönlichen Daten zu schützen, indem es:

- Die Festplattenverschlüsselung unterstützt: Das TPM kann zur Verschlüsselung deiner Festplatte verwendet werden. Dies bedeutet, dass alle Daten auf deiner Festplatte verschlüsselt werden und nur mit dem richtigen Schlüssel entschlüsselt werden können. Selbst wenn dein Computer gestohlen wird, sind deine Daten sicher.

- Die sichere Speicherung von Zertifikaten ermöglicht: Das TPM kann Zertifikate sicher speichern, die zur Authentifizierung deiner Identität im Internet verwendet werden. Dadurch wird verhindert, dass deine Identität gestohlen oder missbraucht wird.

- Die Einhaltung von Datenschutzbestimmungen unterstützt: Das TPM kann Unternehmen dabei helfen, Datenschutzbestimmungen wie die DSGVO einzuhalten, indem es die sichere Speicherung und Verarbeitung von personenbezogenen Daten gewährleistet.

Stell dir vor, du hast ein geheimes Tagebuch, das du vor neugierigen Blicken schützen möchtest. Das LETSTRUST TPM ist wie ein sicherer Tresor für dieses Tagebuch. Es sorgt dafür, dass nur du Zugriff auf deine persönlichen Gedanken und Erlebnisse hast.

Sicherer Bootvorgang

Ein sicherer Bootvorgang ist die Grundlage für eine vertrauenswürdige Computerumgebung. Das LETSTRUST TPM stellt sicher, dass dein Computer nur mit vertrauenswürdiger Software startet, indem es:

- Die Integrität des Betriebssystems überprüft: Vor dem Start des Betriebssystems überprüft das TPM, ob alle Systemdateien unverändert und authentisch sind. Wenn eine Manipulation festgestellt wird, wird der Startvorgang gestoppt.

- Die Firmware-Integrität überprüft: Das TPM überprüft auch die Integrität der Firmware (z. B. des BIOS oder UEFI), um sicherzustellen, dass keine bösartige Software geladen wird.

- Den Startvorgang absichert: Das TPM kann den Startvorgang so absichern, dass nur autorisierte Software gestartet werden kann. Dies verhindert, dass Malware oder Rootkits in das System eindringen.

Denke an das LETSTRUST TPM als den Türsteher vor einem exklusiven Club. Es lässt nur die richtigen Leute (also die vertrauenswürdige Software) hinein und hält die unerwünschten Gäste (also die Malware) draußen.

Kompatibilität und einfache Integration

Das LETSTRUST TPM ist mit einer Vielzahl von Betriebssystemen und Anwendungen kompatibel und lässt sich einfach in bestehende Systeme integrieren. Es wird von Windows, Linux und Android unterstützt und kann mit verschiedenen Sicherheitsanwendungen verwendet werden.

Die Installation und Konfiguration des LETSTRUST TPM ist in der Regel unkompliziert. Die meisten modernen Computer und Laptops verfügen bereits über ein integriertes TPM, das nur noch aktiviert werden muss. Die Aktivierung erfolgt in der Regel über das BIOS oder UEFI des Computers.

Stell dir vor, das LETSTRUST TPM ist wie ein universeller Adapter, der mit allen deinen Geräten und Anwendungen kompatibel ist. Du musst dich nicht um Inkompatibilitäten oder komplizierte Installationen kümmern. Das TPM funktioniert einfach und zuverlässig.

Anwendungsbereiche von LETSTRUST TPM

Das LETSTRUST TPM findet in einer Vielzahl von Anwendungsbereichen Verwendung, sowohl im privaten als auch im geschäftlichen Bereich. Hier sind einige Beispiele:

Sicheres Online-Banking und E-Commerce

Beim Online-Banking und E-Commerce werden sensible Daten wie Kontonummern, Kreditkartendaten und Passwörter übertragen. Das LETSTRUST TPM kann dazu beitragen, diese Daten vor Diebstahl und Manipulation zu schützen, indem es:

- Die sichere Speicherung von Zertifikaten ermöglicht: Zertifikate werden zur Authentifizierung der Identität des Benutzers und des Servers verwendet. Das TPM kann diese Zertifikate sicher speichern und vor Manipulationen schützen.

- Die sichere Durchführung von Transaktionen ermöglicht: Das TPM kann zur Verschlüsselung von Transaktionsdaten verwendet werden, um sicherzustellen, dass sie nicht von Dritten abgefangen und gelesen werden können.

- Den Schutz vor Phishing-Angriffen verbessert: Das TPM kann dazu beitragen, Phishing-Angriffe zu erkennen und zu verhindern, indem es die Authentizität der Website überprüft.

Denke an das LETSTRUST TPM als deinen persönlichen Finanzberater, der dir hilft, dein Geld sicher online zu verwalten und vor Betrug zu schützen.

Sichere E-Mail-Kommunikation

E-Mails können sensible Informationen enthalten, die vor unbefugtem Zugriff geschützt werden müssen. Das LETSTRUST TPM kann dazu beitragen, die E-Mail-Kommunikation sicherer zu machen, indem es:

- Die Verschlüsselung von E-Mails unterstützt: Das TPM kann zur Verschlüsselung von E-Mails verwendet werden, um sicherzustellen, dass sie nur vom Empfänger gelesen werden können.

- Die digitale Signatur von E-Mails ermöglicht: Das TPM kann zur digitalen Signatur von E-Mails verwendet werden, um die Authentizität des Absenders zu bestätigen und sicherzustellen, dass die E-Mail nicht manipuliert wurde.

- Die sichere Speicherung von E-Mail-Zertifikaten ermöglicht: Das TPM kann E-Mail-Zertifikate sicher speichern und vor Manipulationen schützen.

Stell dir vor, das LETSTRUST TPM ist wie ein sicherer Briefkasten, der deine E-Mails vor neugierigen Blicken schützt und sicherstellt, dass sie nur von den richtigen Personen gelesen werden können.

Sicheres VPN und Remote-Zugriff

VPNs (Virtual Private Networks) und Remote-Zugriff ermöglichen es Benutzern, von außerhalb des Unternehmensnetzwerks auf Ressourcen zuzugreifen. Das LETSTRUST TPM kann dazu beitragen, diese Verbindungen sicherer zu machen, indem es:

- Die sichere Authentifizierung von Benutzern ermöglicht: Das TPM kann zur sicheren Authentifizierung von Benutzern verwendet werden, die sich mit dem VPN oder Remote-Zugriff verbinden.

- Die Verschlüsselung der VPN-Verbindung unterstützt: Das TPM kann zur Verschlüsselung der VPN-Verbindung verwendet werden, um sicherzustellen, dass die Daten während der Übertragung geschützt sind.

- Die Überprüfung der Geräteintegrität ermöglicht: Das TPM kann die Integrität des Geräts überprüfen, von dem aus auf das VPN oder den Remote-Zugriff zugegriffen wird, um sicherzustellen, dass es nicht mit Malware infiziert ist.

Denke an das LETSTRUST TPM als deinen persönlichen Bodyguard, der dich auf Reisen begleitet und sicherstellt, dass du dich überall mit deinem Netzwerk verbinden kannst, ohne deine Sicherheit zu gefährden.

Sichere Cloud-Speicherung

Cloud-Speicher bietet eine bequeme Möglichkeit, Daten online zu speichern und zu teilen. Das LETSTRUST TPM kann dazu beitragen, Cloud-Speicher sicherer zu machen, indem es:

- Die Verschlüsselung von Daten unterstützt: Das TPM kann zur Verschlüsselung von Daten verwendet werden, die in der Cloud gespeichert werden, um sicherzustellen, dass sie nur von autorisierten Benutzern gelesen werden können.

- Die sichere Speicherung von Verschlüsselungsschlüsseln ermöglicht: Das TPM kann die Verschlüsselungsschlüssel sicher speichern und vor Manipulationen schützen.

- Die Authentifizierung von Benutzern verbessert: Das TPM kann zur Verbesserung der Authentifizierung von Benutzern verwendet werden, die auf Cloud-Speicher zugreifen.

Stell dir vor, das LETSTRUST TPM ist wie ein sicherer Tresor in der Cloud, der deine Daten vor Diebstahl und unbefugtem Zugriff schützt.

Schutz von geistigem Eigentum

Unternehmen können das LETSTRUST TPM verwenden, um ihr geistiges Eigentum zu schützen, indem es:

- Die Verschlüsselung von sensiblen Daten unterstützt: Das TPM kann zur Verschlüsselung von sensiblen Daten wie Konstruktionszeichnungen, Quellcode und Finanzberichten verwendet werden.

- Die Kontrolle über den Zugriff auf Daten ermöglicht: Das TPM kann verwendet werden, um den Zugriff auf Daten zu kontrollieren und sicherzustellen, dass nur autorisierte Benutzer darauf zugreifen können.

- Die Manipulation von Daten verhindert: Das TPM kann verwendet werden, um die Manipulation von Daten zu verhindern und sicherzustellen, dass die Daten authentisch sind.

Denke an das LETSTRUST TPM als deinen persönlichen Anwalt, der dein geistiges Eigentum schützt und sicherstellt, dass du die Früchte deiner Arbeit ernten kannst.

FAQ – Häufig gestellte Fragen zum LETSTRUST TPM

Was ist der Unterschied zwischen TPM 1.2 und TPM 2.0?

TPM 2.0 ist die neuere Version des Trusted Platform Module und bietet im Vergleich zu TPM 1.2 eine Reihe von Verbesserungen in Bezug auf Sicherheit, Leistung und Flexibilität. TPM 2.0 unterstützt modernere kryptografische Algorithmen, bietet eine verbesserte Unterstützung für verschiedene Betriebssysteme und Anwendungen und ist insgesamt widerstandsfähiger gegen Angriffe. Wenn du die Wahl hast, solltest du immer TPM 2.0 bevorzugen.

Wie kann ich überprüfen, ob mein Computer ein TPM hat?

Unter Windows kannst du überprüfen, ob dein Computer ein TPM hat, indem du die „TPM.msc“-Anwendung ausführst. Drücke die Windows-Taste + R, gib „tpm.msc“ ein und drücke die Eingabetaste. Wenn ein TPM vorhanden ist, wird die TPM-Verwaltungskonsole geöffnet und du kannst den Status und die Version des TPM einsehen. Alternativ kannst du im BIOS oder UEFI deines Computers nach TPM-Einstellungen suchen.

Wie aktiviere ich das TPM in meinem BIOS/UEFI?

Die Aktivierung des TPM erfolgt in der Regel über das BIOS oder UEFI deines Computers. Starte deinen Computer neu und drücke die Taste, die zum Aufrufen des BIOS/UEFI-Setup verwendet wird (in der Regel Entf, F2, F10 oder F12). Suche im BIOS/UEFI-Setup nach TPM-Einstellungen. Diese können sich unter verschiedenen Namen wie „Trusted Platform Module“, „Security Device“ oder „PTT“ (Intel Platform Trust Technology) befinden. Aktiviere das TPM und speichere die Änderungen, bevor du das BIOS/UEFI verlässt.

Ist das LETSTRUST TPM mit meinem Betriebssystem kompatibel?

Das LETSTRUST TPM ist mit den meisten modernen Betriebssystemen kompatibel, darunter Windows, Linux und Android. Windows unterstützt das TPM nativ und bietet eine umfassende Integration für Sicherheitsfunktionen wie BitLocker-Festplattenverschlüsselung und Windows Hello-Authentifizierung. Linux unterstützt das TPM über verschiedene Software-Tools und Bibliotheken. Android verwendet das TPM für die sichere Speicherung von Schlüsseln und die Überprüfung der Geräteintegrität.

Kann ich das LETSTRUST TPM nachrüsten?

Ob du das LETSTRUST TPM nachrüsten kannst, hängt von deinem Computer ab. Einige Mainboards verfügen über einen Steckplatz für ein separates TPM-Modul. In diesem Fall kannst du ein TPM-Modul erwerben und es in den Steckplatz einsetzen. Andere Computer haben das TPM bereits auf dem Mainboard integriert. In diesem Fall ist keine Nachrüstung erforderlich. Überprüfe die Spezifikationen deines Mainboards, um festzustellen, ob es einen TPM-Steckplatz gibt.

Was passiert, wenn mein LETSTRUST TPM ausfällt?

Wenn dein LETSTRUST TPM ausfällt, kann dies zu Problemen mit der Sicherheit und Funktionalität deines Computers führen. Du kannst möglicherweise nicht mehr auf verschlüsselte Daten zugreifen oder dich mit Hardware-basierten Schlüsseln anmelden. In den meisten Fällen ist es nicht möglich, ein defektes TPM zu reparieren. Wenn das TPM ausfällt, musst du möglicherweise dein Betriebssystem neu installieren oder deine Daten wiederherstellen. Es ist daher wichtig, regelmäßig Backups deiner Daten zu erstellen.

Ist das LETSTRUST TPM sicher vor allen Angriffen?

Das LETSTRUST TPM bietet einen hohen Schutz vor vielen Angriffen, ist aber nicht unfehlbar. Es ist wichtig, sich daran zu erinnern, dass das TPM nur ein Teil einer umfassenden Sicherheitsstrategie ist. Du solltest auch andere Sicherheitsmaßnahmen ergreifen, wie z. B. die Verwendung starker Passwörter, die Installation von Antivirensoftware und die Aktualisierung deines Betriebssystems und deiner Anwendungen.